W przypadku gdy macie na dysku zainstalowane dwa systemy i jest to Linux oraz Windows może zdarzyć się, że któryś z nich trzeba przeinstalować. Nie ma problemu gdy jest to Linux, ale jeżeli musisz przeinstalować Windowsa to wtedy musisz się liczyć z tym, że stracisz dostęp do swojego linuxowego bootloadera, ponieważ Windows załaduje swój program bootujący.

Jeżeli chcesz odzyskać swojego Gruba musisz wykonać następujące czynności:

1. Odpalasz swoją ulubioną dystrybucję LiveCD.

2. Wchodzisz do terminala i jako root uruchamiasz program konfiguracyjny Grub:

sudo grub

3. W programie odnajdujesz dyski na których ustawione jest bootowanie:

find /boot/grub/stage1

4. Wynikiem będzie np. coś takiego: (hd0,6). Wydajesz następujące komendy:

root (hd0,6)

setup (hd0)

quit

5. Restartujesz komputer i cieszysz się z możliwości wyboru swojego ulubionego systemu.

poniedziałek, 29 grudnia 2008

sobota, 27 grudnia 2008

Błąd "Check your system clock" podczas instalowania pakietów na Linuxie

Czasami może zdarzyć się, że podczas instalowania nowego programu na ze źródeł wyświetli Ci się następujący błąd: "Check your system clock". Oznacza to, że masz nieustawiony zegar systemowy i być może również sprzętowy. Należy je ustawić. Wydajemy następujące komendy:

1. Ustawiamy zegar czasowy (aby zrobić to dokładnie należy wpisać czas z lekkim wyprzedzeniem, poczekać aż taki czas nadejdzie i wcisnąć enter):

date -s "30/12/2009 13:36:30"

2.Ustawiamy czas sprzętowy. Logujemy się jako root:

/sbin/hwclock -r

/sbin/hwclock --adjust

/sbin/hwclock --systohc

3. Restartujemy komputer i ponownie próbujemy zainstalować nie działające wcześniej pakiety.

1. Ustawiamy zegar czasowy (aby zrobić to dokładnie należy wpisać czas z lekkim wyprzedzeniem, poczekać aż taki czas nadejdzie i wcisnąć enter):

date -s "30/12/2009 13:36:30"

2.Ustawiamy czas sprzętowy. Logujemy się jako root:

/sbin/hwclock -r

/sbin/hwclock --adjust

/sbin/hwclock --systohc

3. Restartujemy komputer i ponownie próbujemy zainstalować nie działające wcześniej pakiety.

niedziela, 21 grudnia 2008

Pozycjonowanie stron za pomocą wyboru najbardziej popularnych słów kluczowych poprzez keyword tool

Dzisiaj trochę o pozycjonowaniu stron, a właściwie o jednej ciekawej metodzie pozycjonowania, mianowicie o doborze odpowiednich słów kluczowych dla Twojej strony. Wielu z was na pewno uważa, że w pozycjonowaniu najważniejszy jest jak najwyższy ranking pagerank, lub duża ilość linków prowadzących do Twojej strony. To oczywiście jest prawdą ale nie do końca. Nawet jeżeli Twoja strona ma wysoki pagerank to co to zmieni jeżeli słowa kluczowe Twojej strony, które są tak wartościowe w wyszukiwarkach, są wpisywane przez internautów 200-300 razy w miesiącu? Nawet jeżeli każda tak wpisana fraza zaprowadzi internautów do Twojej strony to masz 300 unikalnych wejść w miesiącu, co nie jest dużo. Oczywiście może się zdarzyć, że prowadzisz stronę o jakimś unikalnym temacie, o czymś do czego ludzie jeszcze nie dojrzeli i nie wiedzą o co Ci chodzi. Wtedy 300 wejść to bardzo dobry wynik. Jednak przeważnie jest tak, że zmieniając odrobinę słowa kluczowe naszej strony możemy znacznie zwiększyć jej popularność. Za chwilę to udowodnię.

W tej chwili powinny Cię już nękać pewne pytania natury egzystencjonalnej: skąd mam wiedzieć które frazy są częściej szukane niż inne, jak on udowodni że to faktycznie działa, po co on o tym pisze...

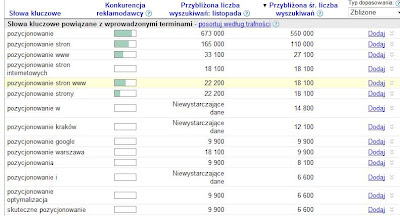

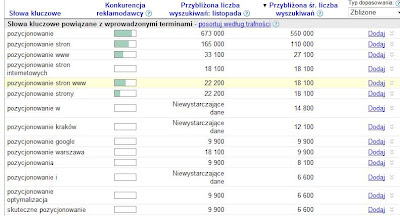

Zacznę od końca.. Po co o tym piszę? Ponieważ chcę podnieść popularność mojej strony! Skąd masz wiedzieć które frazy są częściej wpisywane niż inne? Zajrzyj tutaj. Tak, nie mylisz się, to znowu Google. Dokładnie jest to dodatek do Google AdWoords o nazwie KeywordTool. To narzędzie wyświetla nam ile razy wpisana przez nas fraza była wpisywana przez internautów w ubiegłym miesiącu oraz pokazuje przewidywalną średnią liczbę jej wyszukiwań w tym miesiącu. Dodatkowo podpowiada frazy podobne lub zbliżone, które mają wysoką liczbę wyszukiwań. Czy widzisz już jak można to wykorzystać? Przed chwilą napisałem, że piszę ten post aby moja strona wzrosła na popularności. Napisałem tak, ponieważ fraza "pozycjonowanie" w listopadzie 2008 była wyszukiwana 673 000 razy! Spójrz na poniższy zrzut:

Może się wydawać, że przy tylu stronach w internecie to i tak nic nie zmienia, ale zmienia. Spróbuj na próbę wpisać kilka fraz powiązanych z Twoją stroną i zobacz ile dla nich jest wyszukiwań w ciągu miesiąca. Pomyśl na jakie, bardziej korzystne frazy mógłbyś je zamienić. Jak widzisz w temacie postu mam "Pozycjonowanie stron". Początkowo chciałem tam umieścić "Pozycjonowanie strony" ale spójrz na powyższe wyniki. Gdybym wpisał "Pozycjonowanie strony" to miałbym dla tej frazy tylko jakieś 22 200 wyszukań, wpisując "Pozycjonowanie stron" zwiększyłem znacznie swoją szansę na odwiedziny, ponieważ ta fraza była wyszukiwana 165 000 razy. Gdybym nie zmienił tej jednej literki pomyśl jak bardzo zostałbym w tyle. Jak to można wykorzystać? Ja np. jeżeli mam kilka pomysłów na posty a czasu tylko na napisanie jednego to sprawdzam jaki temat jest najbardziej pożądany przez internautów. To narzędzie daje wiele możliwości, wystarczy tylko pomyśleć.

Co ciekawsze Google KeywordTool można wykorzystywać nie tylko do pozycjonowania stron lub badania aktywności słów danych kluczowych. Zobacz do czego wykorzystuje je Piotr Majewski, znany biznesmen e-marketingowy:

W tej chwili powinny Cię już nękać pewne pytania natury egzystencjonalnej: skąd mam wiedzieć które frazy są częściej szukane niż inne, jak on udowodni że to faktycznie działa, po co on o tym pisze...

Zacznę od końca.. Po co o tym piszę? Ponieważ chcę podnieść popularność mojej strony! Skąd masz wiedzieć które frazy są częściej wpisywane niż inne? Zajrzyj tutaj. Tak, nie mylisz się, to znowu Google. Dokładnie jest to dodatek do Google AdWoords o nazwie KeywordTool. To narzędzie wyświetla nam ile razy wpisana przez nas fraza była wpisywana przez internautów w ubiegłym miesiącu oraz pokazuje przewidywalną średnią liczbę jej wyszukiwań w tym miesiącu. Dodatkowo podpowiada frazy podobne lub zbliżone, które mają wysoką liczbę wyszukiwań. Czy widzisz już jak można to wykorzystać? Przed chwilą napisałem, że piszę ten post aby moja strona wzrosła na popularności. Napisałem tak, ponieważ fraza "pozycjonowanie" w listopadzie 2008 była wyszukiwana 673 000 razy! Spójrz na poniższy zrzut:

Może się wydawać, że przy tylu stronach w internecie to i tak nic nie zmienia, ale zmienia. Spróbuj na próbę wpisać kilka fraz powiązanych z Twoją stroną i zobacz ile dla nich jest wyszukiwań w ciągu miesiąca. Pomyśl na jakie, bardziej korzystne frazy mógłbyś je zamienić. Jak widzisz w temacie postu mam "Pozycjonowanie stron". Początkowo chciałem tam umieścić "Pozycjonowanie strony" ale spójrz na powyższe wyniki. Gdybym wpisał "Pozycjonowanie strony" to miałbym dla tej frazy tylko jakieś 22 200 wyszukań, wpisując "Pozycjonowanie stron" zwiększyłem znacznie swoją szansę na odwiedziny, ponieważ ta fraza była wyszukiwana 165 000 razy. Gdybym nie zmienił tej jednej literki pomyśl jak bardzo zostałbym w tyle. Jak to można wykorzystać? Ja np. jeżeli mam kilka pomysłów na posty a czasu tylko na napisanie jednego to sprawdzam jaki temat jest najbardziej pożądany przez internautów. To narzędzie daje wiele możliwości, wystarczy tylko pomyśleć.

Co ciekawsze Google KeywordTool można wykorzystywać nie tylko do pozycjonowania stron lub badania aktywności słów danych kluczowych. Zobacz do czego wykorzystuje je Piotr Majewski, znany biznesmen e-marketingowy:

Htaccess redirect, czyli skutecznie i proste przekierowania

Czasami potrzebujemy przekierować link pod daną stronę aby wskazywał inną, jednak chcemy to zrobić bez ingerowania w nasze pliki html lub php. Możemy to zrobić bardzo łatwo za pomocą pliku .htaccess, który umieszczamy w głównym katalogu naszego serwera. Oczywiście serwer musi mieć włączoną obsługę tych plików.

Poniższy przykład przedstawia dwa przekierowania. Chcemy przekierować adres wskazujący na stary post tak aby otwierała się strona z nowym postem. W drugim przykładzie chcemy przekierować odnośniki ze starego tematu na nowy. Nic prostszego. Wystarczy następujący wpis umieścić w naszym pliku .htaccess:

Poniższy przykład przedstawia dwa przekierowania. Chcemy przekierować adres wskazujący na stary post tak aby otwierała się strona z nowym postem. W drugim przykładzie chcemy przekierować odnośniki ze starego tematu na nowy. Nic prostszego. Wystarczy następujący wpis umieścić w naszym pliku .htaccess:

Redirect permanent /posts/old_post.php /posts/new_post.php

Redirect permanent /subjects/old_sub.php /subjects/new_sub.php

Redirect permanent /subjects/old_sub.php /subjects/new_sub.php

Tworzenie własnego ekranu powitalnego w GRUB

W poprzednim poście pisałem jak wstawić tło w GRUBie. Pisałem również, że dosyć trudno znaleźć przygotowane tła po ten program. Tym razem napiszę jak można samemu zrobić takiego tło.

Grub narzuca wyświetlanym grafikom wiele ograniczeń jeśli chodzi o rozdzielczość i ilość kolorów. Nie możliwe jest również przesuwanie menu, które znajduję się w prostokącie w górnej części ekranu. Pod spodem znajdują się instrukcje. Podczas przygotowywania tła należy górną część obrazka zostawić dosyć prostą i mało kolorową, np. niebo a skupić się na ozdabianiu dolnej części. Chodzi tu o to, że tekst jest wyświetlanym w górnej części, więc skomplikowane kształty tła mogłyby sprawić, że tekst stanie się nieczytelny.

Wymagania obrazów tła:

- rozdzielczość 640x480;

- format .xpm (może być spakowany gzipem);

- nie więcej niż 14 kolorów;

Może 14 kolorów wydaję się mało ale można z tyloma kolorami zrobić wiele zaskakujących rzeczy.

OK, mamy dwie możliwość; albo tworzymy jakiś obrazek ręcznie w GIMPie lub innym edytorze, albo odnajdujemy interesujący obrazek w necie i go obrabiamy. W pierwszym przypadku sugeruję aby od razu utworzyć nowy plik o rozdzielczości 640x480 i używać jak najmniej kolorów. Nie musi to być oczywiście 14, później je i tak zredukujemy.

Jeżeli mamy już nasz obrazek wstępnie przygotowany (nazwijmy go tlo.png) to teraz musimy sprawdzamy czy mamy pakiet narzędzi o nazwie ImageMagick. W większości dystrybucji jest on domyślnie zainstalowany. Pozostałe polecenia wydajemy jako root.

apt-get install imagemagick

Gdy już mamy imagemagick wydajemy polecenie:

convert tlo.png -colors 14 -resize 640x480 tlo.xpm

Polecenie convert po rozszerzeniu rozpoznaje format obrabianego pliku. Format xpm też jest mu znany. Jeżeli nasz obrazek już miał rozdzielczość 640x480 to już nie musimy wydawać komendy -resize 640x480.

Następnie możemy spakować nasz nowy plik i skopiować go do /boot/grub. Pakowanie obrazka nie jest konieczne ale dzięki temu oszczędzamy miejsce, więc nie zaszkodzi. Szczególnie przydatne jeżeli nasz program rozruchowy znajduje się na dyskietce. Więc wykonujemy następujące polecenia:

gzip tlo.xpm

cp tlo.xpm.gz /boot/grub

Teraz do pliku grub.conf dopisujemy lub edytujemy następujący wiersz:

Teraz sprawdzamy czy wszystko działa ponownie uruchamiając komputer.

Grub narzuca wyświetlanym grafikom wiele ograniczeń jeśli chodzi o rozdzielczość i ilość kolorów. Nie możliwe jest również przesuwanie menu, które znajduję się w prostokącie w górnej części ekranu. Pod spodem znajdują się instrukcje. Podczas przygotowywania tła należy górną część obrazka zostawić dosyć prostą i mało kolorową, np. niebo a skupić się na ozdabianiu dolnej części. Chodzi tu o to, że tekst jest wyświetlanym w górnej części, więc skomplikowane kształty tła mogłyby sprawić, że tekst stanie się nieczytelny.

Wymagania obrazów tła:

- rozdzielczość 640x480;

- format .xpm (może być spakowany gzipem);

- nie więcej niż 14 kolorów;

Może 14 kolorów wydaję się mało ale można z tyloma kolorami zrobić wiele zaskakujących rzeczy.

OK, mamy dwie możliwość; albo tworzymy jakiś obrazek ręcznie w GIMPie lub innym edytorze, albo odnajdujemy interesujący obrazek w necie i go obrabiamy. W pierwszym przypadku sugeruję aby od razu utworzyć nowy plik o rozdzielczości 640x480 i używać jak najmniej kolorów. Nie musi to być oczywiście 14, później je i tak zredukujemy.

Jeżeli mamy już nasz obrazek wstępnie przygotowany (nazwijmy go tlo.png) to teraz musimy sprawdzamy czy mamy pakiet narzędzi o nazwie ImageMagick. W większości dystrybucji jest on domyślnie zainstalowany. Pozostałe polecenia wydajemy jako root.

apt-get install imagemagick

Gdy już mamy imagemagick wydajemy polecenie:

convert tlo.png -colors 14 -resize 640x480 tlo.xpm

Polecenie convert po rozszerzeniu rozpoznaje format obrabianego pliku. Format xpm też jest mu znany. Jeżeli nasz obrazek już miał rozdzielczość 640x480 to już nie musimy wydawać komendy -resize 640x480.

Następnie możemy spakować nasz nowy plik i skopiować go do /boot/grub. Pakowanie obrazka nie jest konieczne ale dzięki temu oszczędzamy miejsce, więc nie zaszkodzi. Szczególnie przydatne jeżeli nasz program rozruchowy znajduje się na dyskietce. Więc wykonujemy następujące polecenia:

gzip tlo.xpm

cp tlo.xpm.gz /boot/grub

Teraz do pliku grub.conf dopisujemy lub edytujemy następujący wiersz:

splahimage=(hd0,0) /boot/grub/tlo.xpm.gzTeraz sprawdzamy czy wszystko działa ponownie uruchamiając komputer.

Wyświetlanie tła w bootloaderze GRUB

Jeżeli nam się nie podoba domyślny wygląd naszego GRUBA to możemy go bardzo łatwo zmienić. Co prawda trudno jest znaleźć odpowiednio przygotowane tła dla tego programu, ale dla chcącego nic trudnego. Przykładowe miniaturki takich obrazów można np. zobaczyć na stronie ruslug.rutgers.edu/~mcgrof/grub-images/images/ a pobrać je można ze strony ruslug.rutgers.edu/~mcgrof/grub-images/images/working-splashimages/.

Dla tego przykładu posłużymy się plikiem DigitalAnGeL.xpm.gz.

Logujemy się na roota i kopiujemy ten plik do katalogu /boot/grub:

cp DigitalAnGeL.xpm.gz /boot/grub

Następnie edytujemy plik /boot/grub/grub.conf i dodajemy tam lub edytujemy następujący wpis:

Oczywiście w zależności od dystrybucji katalog boot może znajdować się gdzieś indziej, edytujemy wtedy odpowiednio powyższe wpisy.

Dla tego przykładu posłużymy się plikiem DigitalAnGeL.xpm.gz.

Logujemy się na roota i kopiujemy ten plik do katalogu /boot/grub:

cp DigitalAnGeL.xpm.gz /boot/grub

Następnie edytujemy plik /boot/grub/grub.conf i dodajemy tam lub edytujemy następujący wpis:

splashimage=(hd0,0) /boot/grub/DigitalAnGeL.xpm.gzOczywiście w zależności od dystrybucji katalog boot może znajdować się gdzieś indziej, edytujemy wtedy odpowiednio powyższe wpisy.

Google SketchUp, czyli łatwe modelowanie projektów 3D

Pojawiła się nowa aplikacja firmy z Mountain View. Teraz za pomocą Google SketchUp możemy tworzyć proste lub zaawansowane projekty 3D i wszystko za darmo.

A tutaj już bardziej zaawansowany przykład. Projektujemy traktor:

A tutaj już bardziej zaawansowany przykład. Projektujemy traktor:

piątek, 19 grudnia 2008

Jak sprawdzić nazwę i numer danego portu na Linuxie

W nawiązaniu do poprzedniego postu postanowiłem umieścić dużo łatwiejszy sposób sprawdzania nazwy lub numeru danego portu. Wszystko co nam do tego potrzebne to Linux.

Linux w pliku /etc/services trzyma najczęściej używane przez niego portu wraz z nazwami, więc jeżeli wyleciał nam numer lub nazwa danego portu wystarczy otworzyć konsolę i w zależności czy interesuje nas nazwa czy numer, wpisać:

grep ssh /etc/services

i analogicznie jeżeli znamy numer a nie wiemy co to za port:

grep 22 /etc/services

Linux w pliku /etc/services trzyma najczęściej używane przez niego portu wraz z nazwami, więc jeżeli wyleciał nam numer lub nazwa danego portu wystarczy otworzyć konsolę i w zależności czy interesuje nas nazwa czy numer, wpisać:

grep ssh /etc/services

i analogicznie jeżeli znamy numer a nie wiemy co to za port:

grep 22 /etc/services

Lista powszechnie używanych portów

Jeżeli nam wyleciał numer jakiegoś portu to na pewno go znajdziecie na tej stronie:

www.iana.org/assignments/port-numbers

Początkowo chciałem przekopiować tą listę na mojego bloga ale to by go bardzo obciążyło. Przekonajcie się sami.

www.iana.org/assignments/port-numbers

Początkowo chciałem przekopiować tą listę na mojego bloga ale to by go bardzo obciążyło. Przekonajcie się sami.

VirtualBox 2.1 czyli bezpłatny konkurent VWware'a

Doczekaliśmy się kolejnego wydania popularnego programu do wirtualizacji VirtualBox, tym razem wersji 2.1. Coraz większa popularność tego oprogramowania jest spowodowana przede wszystkim tym, że jest on darmowy. Mimo pozorów ta zaleta staję się coraz mniej zauważalna, ponieważ pod względem funkcjonalności VirtualBox zaczyna doganiać swojego komercyjnego kolegę, czyli VMware Workstation 6.5. Programiści z Sun Microsystem odwalili kawał dobrej roboty.

To co w nowej wersji uległo znaczniej poprawie to obsługa sprzętowa dla procesorów Intela oraz AMD. Również rozrosła się lista systemów gościnnych, z której to listy, możemy uruchamiać systemy z obsługą grafiki 3D OpenGL (funkcja obecnie w fazie beta). Dla systemów z listy gości możemy nawet instalować 64-bitowe systemy na 32-bitowych systemach bazowych, jednak ta funkcja jest do tej pory również w fazie beta. Kolejną zaletą jest poprawiona obsługa interfejsów sieciowych.

Dla ludzi których przekonały zalety VirtualBox'a mam jeszcze jedną dobrą nowinę - nowy VirtualBox obsługuje maszyny wirtualne stworzone na innym oprogramowaniu, czyli np. VHD Microsoftu, czy VMDK VMware'a, więc nikt nie będzie musiał tworzyć na nowo obrazów tworzonych do tej pory w innych programach.

Na stronie www.virtualbox.org/wiki/Guest_OSes znajduję się lista wszystkich obsługiwanych systemów. Jak widzicie jest ona całkiem pokaźna.

Natomiast oprogramowanie można ściągnąć ze strony: www.virtualbox.org/wiki/Downloads

To co w nowej wersji uległo znaczniej poprawie to obsługa sprzętowa dla procesorów Intela oraz AMD. Również rozrosła się lista systemów gościnnych, z której to listy, możemy uruchamiać systemy z obsługą grafiki 3D OpenGL (funkcja obecnie w fazie beta). Dla systemów z listy gości możemy nawet instalować 64-bitowe systemy na 32-bitowych systemach bazowych, jednak ta funkcja jest do tej pory również w fazie beta. Kolejną zaletą jest poprawiona obsługa interfejsów sieciowych.

Dla ludzi których przekonały zalety VirtualBox'a mam jeszcze jedną dobrą nowinę - nowy VirtualBox obsługuje maszyny wirtualne stworzone na innym oprogramowaniu, czyli np. VHD Microsoftu, czy VMDK VMware'a, więc nikt nie będzie musiał tworzyć na nowo obrazów tworzonych do tej pory w innych programach.

Na stronie www.virtualbox.org/wiki/Guest_OSes znajduję się lista wszystkich obsługiwanych systemów. Jak widzicie jest ona całkiem pokaźna.

Natomiast oprogramowanie można ściągnąć ze strony: www.virtualbox.org/wiki/Downloads

czwartek, 18 grudnia 2008

wtorek, 16 grudnia 2008

Polski programista pomaga w łataniu Google Chrom

Google twierdzi, że przeglądarka Chrome jest otwartym i wolnym projektem. Jednak do tej pory pracowali nad nią tylko inżynierowie Google'a. Niezależni programiści mogli co najwyżej dostarczać łatki, które przed włączeniem do repozytorium kodu były rozpatrywane przez kierowników projektu z Mountain View. Teraz jednak to się zmieniło – do grona osób mających prawo do bezpośredniego wprowadzania zmian do Chrome'a dołączyła pierwsza osoba z zewnątrz – Paweł Hajdan (junior), student informatyki Uniwersytetu Warszawskiego.

Paweł otrzymał ten przywilej dzięki swojej niezwykłej aktywności w ramach projektu. Evan Martin, jeden z głównych twórców Chrome'a napisał na łamach firmowego bloga: „w swoim wolnym czasie [Paweł Hajdan – przyp. red.] dostarczył on mnóstwo kodu wysokiej jakości, dzięki któremu będzie można uruchomić Chromium na innych niż Windows platformach”. Uzyskanie takiego przywileju nie jest łatwe – zainteresowany musi dowieść, że naprawdę zależy mu na Chromium i osiągnięciu celów projektu.

„Przywilej ten nadajemy w oczekiwaniu pewnej odpowiedzialności. Dostępu nie uzyska po prostu ten, kto potrafi wprowadzać zmiany do repozytorium. Musi on być w stanie współpracować z zespołem, umieć znaleźć najlepszych ludzi do zrecenzowania kodu, sam dostarczać kod najwyższej jakości i wreszcie do końca rozwiązywać pojawiające się problemy” – dodał Martin.

Zgodnie z wytycznymi Google, osoba która ubiega się o prawo do bezpośredniego dostępu do kodu musi „dostarczyć od 10 do 20 nietrywialnych poprawek, które zostaną ocenione przez przynajmniej trzy różne osoby”.

Pawłowi serdecznie gratulujemy tego sukcesu i mamy nadzieję, że dzięki jego pracy Chrome już wkrótce zadebiutuje na Linuksie i Mac OS X.

Źródło: Webhosting.pl

Paweł otrzymał ten przywilej dzięki swojej niezwykłej aktywności w ramach projektu. Evan Martin, jeden z głównych twórców Chrome'a napisał na łamach firmowego bloga: „w swoim wolnym czasie [Paweł Hajdan – przyp. red.] dostarczył on mnóstwo kodu wysokiej jakości, dzięki któremu będzie można uruchomić Chromium na innych niż Windows platformach”. Uzyskanie takiego przywileju nie jest łatwe – zainteresowany musi dowieść, że naprawdę zależy mu na Chromium i osiągnięciu celów projektu.

„Przywilej ten nadajemy w oczekiwaniu pewnej odpowiedzialności. Dostępu nie uzyska po prostu ten, kto potrafi wprowadzać zmiany do repozytorium. Musi on być w stanie współpracować z zespołem, umieć znaleźć najlepszych ludzi do zrecenzowania kodu, sam dostarczać kod najwyższej jakości i wreszcie do końca rozwiązywać pojawiające się problemy” – dodał Martin.

Zgodnie z wytycznymi Google, osoba która ubiega się o prawo do bezpośredniego dostępu do kodu musi „dostarczyć od 10 do 20 nietrywialnych poprawek, które zostaną ocenione przez przynajmniej trzy różne osoby”.

Pawłowi serdecznie gratulujemy tego sukcesu i mamy nadzieję, że dzięki jego pracy Chrome już wkrótce zadebiutuje na Linuksie i Mac OS X.

Źródło: Webhosting.pl

Cisco twierdzi, że 90% maili to spam

90% maili generujących ruch w Internecie to spam. Pochodzą one głównie z zarażonych komputerów-zombie. Takie wyniki dał raport, przedstawiony przez firmę Cisco. W badaniu wzięto pod uwagę ponad 200 miliardów wiadomości e-mail, z których 90% okazało się być spamem.

Patrick Petersom, odpowiedzialny w Cisco za kwestie dotyczące bezpieczeństwa, powiedział, że z każdym rokiem można zauważyć coraz większą przebiegłość hakerów. Stosują oni coraz to nowsze sposoby wykorzystania exploitów, których ofiarą padają internauci, sieci, a także Internet, jako ogół.

Większość spamu pochodziło z terenu Stanów Zjednoczonych, których mieszkańcy należą do większości ofiar takich działań. Ma to również związek z tym, że najwięcej zarażonych komputerów znajduje się właśnie tam. Na drugim miejscu jeśli chodzi o liczbę wysyłanego spamu znalazła się Tajlandia (17,2%), na trzecim Turcja (9,2%), a na czwartym Rosja (8%). Dwa ostatnie miejsca są wynikiem tego, że spamerzy często używają serwerów, które znajdują się właśnie w tych krajach.

Głównym celem hakerów padają słabo zabezpieczone konta pocztowe, które po złamaniu ich hasła są wykorzystywane do rozsyłania spamu. Według Cisco hakerzy wybrali głównie w ten sposób działania, gdyż użytkownicy posiadają coraz większą wiedzę odnośnie sieci i bardzo ostrożnie podchodzą do odnośników czy wiadomości pochodzących z podejrzanego źródła.

Źródło: IDG.pl

Patrick Petersom, odpowiedzialny w Cisco za kwestie dotyczące bezpieczeństwa, powiedział, że z każdym rokiem można zauważyć coraz większą przebiegłość hakerów. Stosują oni coraz to nowsze sposoby wykorzystania exploitów, których ofiarą padają internauci, sieci, a także Internet, jako ogół.

Większość spamu pochodziło z terenu Stanów Zjednoczonych, których mieszkańcy należą do większości ofiar takich działań. Ma to również związek z tym, że najwięcej zarażonych komputerów znajduje się właśnie tam. Na drugim miejscu jeśli chodzi o liczbę wysyłanego spamu znalazła się Tajlandia (17,2%), na trzecim Turcja (9,2%), a na czwartym Rosja (8%). Dwa ostatnie miejsca są wynikiem tego, że spamerzy często używają serwerów, które znajdują się właśnie w tych krajach.

Głównym celem hakerów padają słabo zabezpieczone konta pocztowe, które po złamaniu ich hasła są wykorzystywane do rozsyłania spamu. Według Cisco hakerzy wybrali głównie w ten sposób działania, gdyż użytkownicy posiadają coraz większą wiedzę odnośnie sieci i bardzo ostrożnie podchodzą do odnośników czy wiadomości pochodzących z podejrzanego źródła.

Źródło: IDG.pl

czwartek, 11 grudnia 2008

Google Chrome 1.0 - finalna wersja już u nas

Przypomnijmy, że przeglądarka Google Chrome w wersji Beta ujrzała światło dzienne po raz pierwszy na początku września tego roku. Jest to darmowe rozwiązanie, które ma być alternatywą dla takich produktów jak Internet Explorer, Firefox czy Opera. Niestety po początkowych sukcesach i olbrzymim zainteresowaniu ze strony użytkowników aplikacja straciła w ostatnim czasie na popularności, między innymi ze względu na sporą ilość błędów.

Dzisiaj informowaliśmy (11 grudnia 2008) - opierając się na informacjach podawanych przez Marissę Mayer, wiceprezes firmy Google - że Google Chrome wkrótce wychodzi z fazy Beta. Finalnej wersji można było spodziewać się na początku przyszłego roku, prawdopodobnie w styczniu. Słowa te okazały się jedynie zasłoną dymną dla prawdziwej daty premiery. Przeglądarka Google Chrome 1.0 jest dostępna już dzisiaj!

Firma Google zdecydowała się zdjąć etykietę Beta po ponad 100 dniach ciężkiej pracy nad poprawieniem stabilności i wydajności przeglądarki.

Google Chrome jest przeglądarką zaprojektowaną dla nowej formuły Internetu, który od kilku lat rozwija się znacznie bardziej dynamicznie. Dawniej strony internetowe były połączeniem tekstu i prostej grafiki. Dzisiaj stają się potężnymi platformami multimedialnymi, zawierającymi między innymi wideo i gry oraz narzędzia do współpracy online. Google pracując nad przeglądarką Chrome skupiał się głównie na tym, aby umożliwiała ona użytkownikom surfowanie po sieci szybciej, łatwiej i stabilniej" - czytamy w komunikacie wydanym z okazji premiery wersji 1.0.

Owe 100 dni pracy doprowadziły - według przedstawicieli Google'a - do znacznego ulepszenia przeglądarki. Finalna wersja o numerze 1.0.154.36 doczekała się usprawnień w kilku kluczowych obszarach:

Stabilność i wydajność

Programiści skupili się na poprawieniu wydajności, przywiązując także uwagę do stabilności aplikacji podczas przeglądania materiałów audio i wideo.

Większa szybkość

Przeglądarka - w porównaniu do wersji Beta - uruchamia się i ładuje strony znacznie szybciej. Efekt taki udało się uzyskać dzięki ulepszeniom wprowadzonym do silnika V8 JavaScript.

Menedżer zakładek i kontrola prywatności

Zakładki przeglądarki oferują większe możliwości, łatwiej jest również nimi zarządzać. Zagadnienia dotyczące prywatności zostały pogrupowane i znajdują się w jednym miejscu wraz ze szczegółowymi wyjaśnieniami.

Przedstawiciele Google uzasadniając rezygnację z etykiety Beta podkreślają, że było to możliwe dzięki osiągnięciu założonych celów w zakresie zwiększenia wydajności i stabilności. Programistów czeka jednak ciężka praca związana z wprowadzaniem nowych funkcji (na przykład automatyczne wypełnianie formularzy i obsługa RSS), usprawnieniami aplikacji oraz przygotowaniem wersji dla systemów Mac i Linux.

Wersję finalną można pobrać tutaj.

Źródło: IDG.pl

Dzisiaj informowaliśmy (11 grudnia 2008) - opierając się na informacjach podawanych przez Marissę Mayer, wiceprezes firmy Google - że Google Chrome wkrótce wychodzi z fazy Beta. Finalnej wersji można było spodziewać się na początku przyszłego roku, prawdopodobnie w styczniu. Słowa te okazały się jedynie zasłoną dymną dla prawdziwej daty premiery. Przeglądarka Google Chrome 1.0 jest dostępna już dzisiaj!

Firma Google zdecydowała się zdjąć etykietę Beta po ponad 100 dniach ciężkiej pracy nad poprawieniem stabilności i wydajności przeglądarki.

Google Chrome jest przeglądarką zaprojektowaną dla nowej formuły Internetu, który od kilku lat rozwija się znacznie bardziej dynamicznie. Dawniej strony internetowe były połączeniem tekstu i prostej grafiki. Dzisiaj stają się potężnymi platformami multimedialnymi, zawierającymi między innymi wideo i gry oraz narzędzia do współpracy online. Google pracując nad przeglądarką Chrome skupiał się głównie na tym, aby umożliwiała ona użytkownikom surfowanie po sieci szybciej, łatwiej i stabilniej" - czytamy w komunikacie wydanym z okazji premiery wersji 1.0.

Owe 100 dni pracy doprowadziły - według przedstawicieli Google'a - do znacznego ulepszenia przeglądarki. Finalna wersja o numerze 1.0.154.36 doczekała się usprawnień w kilku kluczowych obszarach:

Stabilność i wydajność

Programiści skupili się na poprawieniu wydajności, przywiązując także uwagę do stabilności aplikacji podczas przeglądania materiałów audio i wideo.

Większa szybkość

Przeglądarka - w porównaniu do wersji Beta - uruchamia się i ładuje strony znacznie szybciej. Efekt taki udało się uzyskać dzięki ulepszeniom wprowadzonym do silnika V8 JavaScript.

Menedżer zakładek i kontrola prywatności

Zakładki przeglądarki oferują większe możliwości, łatwiej jest również nimi zarządzać. Zagadnienia dotyczące prywatności zostały pogrupowane i znajdują się w jednym miejscu wraz ze szczegółowymi wyjaśnieniami.

Przedstawiciele Google uzasadniając rezygnację z etykiety Beta podkreślają, że było to możliwe dzięki osiągnięciu założonych celów w zakresie zwiększenia wydajności i stabilności. Programistów czeka jednak ciężka praca związana z wprowadzaniem nowych funkcji (na przykład automatyczne wypełnianie formularzy i obsługa RSS), usprawnieniami aplikacji oraz przygotowaniem wersji dla systemów Mac i Linux.

Wersję finalną można pobrać tutaj.

Źródło: IDG.pl

sobota, 29 listopada 2008

Skróty klawiaturowe systemu Windows

Były skróty stosowane w Linuxie, więc aby nie zostawiać Windowsa bez komentarza podaję skróty klawiaturowe do tego drugiego:

Skróty klawiaturowe łatwego dostępu:

Prawy klawisz SHIFT przez osiem sekund

Włączyć lub wyłączyć funkcję Klawisze filtru

Klawisze lewy ALT+lewy SHIFT+PRINT SCREEN (lub PRTSCRN)

Włączyć lub wyłączyć funkcję Duży kontrast

Klawisze lewy ALT+lewy SHIFT+NUM LOCK

Włączyć lub wyłączyć funkcję Klawisze myszy

Klawisz SHIFT pięć razy

Włączyć lub wyłączyć funkcję Klawisze trwałe

Klawisz NUM LOCK przez pięć sekund

Włączyć lub wyłączyć funkcję Klawisze przełączające

Windows Klawisz logo +U

Otworzyć Centrum ułatwień dostępu

Ogólne skróty klawiaturowe:

F1

Wyświetlić Pomoc

CTRL+C

Skopiować zaznaczony element

CTRL+X

Wyciąć zaznaczony element

CTRL+V

Wkleić zaznaczony element

CTRL+Z

Cofnąć akcję

CTRL+Y

Wykonać ponownie akcję

DELETE

Usunąć zaznaczony element i przenieść go do Kosza

SHIFT+DELETE

Usunąć zaznaczony element bez przenoszenia go najpierw do Kosza

F2

Zmienić nazwę wybranego elementu

CTRL+STRZAŁKA W PRAWO

Przenieść kursor na początek następnego wyrazu

CTRL+STRZAŁKA W LEWO

Przenieść kursor na początek poprzedniego wyrazu

CTRL+STRZAŁKA W DÓŁ

Przenieść kursor na początek następnego akapitu

CTRL+STRZAŁKA W GÓRĘ

Przenieść kursor na początek poprzedniego akapitu

CTRL+SHIFT z klawiszem strzałki

Zaznaczyć blok tekstu

SHIFT z dowolnym klawiszem strzałki

Zaznaczyć kilka elementów w oknie lub na pulpicie albo zaznaczyć tekst w dokumencie

CTRL z dowolnym klawiszem strzałki + SPACJA

Zaznaczyć kilka pojedynczych elementów w oknie lub na pulpicie

CTRL+A

Zaznaczyć wszystkie elementy w dokumencie lub oknie

F3

Wyszukać plik lub folder

ALT+ENTER

Wyświetlić właściwości wybranego elementu

ALT+F4

Zamknąć aktywny element lub zakończyć pracę z aktywnym programem

ALT+SPACJA

Otworzyć menu skrótów aktywnego okna

CTRL+F4

Zamknąć aktywny dokument (w programach, w których może być jednocześnie otwartych wielu dokumentów)

ALT+TAB

Przełączyć między otwartymi elementami

CTRL+ALT+TAB

Korzystając z klawiszy strzałek, przełączyć się między otwartymi elementami

Windows Klawisz logo +TAB

Przechodzić między kolejnymi programami na pasku zadań przy użyciu funkcji Flip 3-D systemu Windows

CTRL+klawisz logo Windows +TAB

Korzystając z klawiszy strzałek, przechodzić między kolejnymi programami na pasku zadań za pomocą funkcji Flip 3-D systemu Windows

ALT+ESC

Przechodzić między elementami w kolejności, w jakiej zostały otwarte

F6

Przechodzić między kolejnymi elementami okna lub pulpitu

F4

Wyświetlić listę paska adresu w Eksploratorze Windows

SHIFT+F10

Wyświetlić menu skrótów wybranego elementu

CTRL+ESC

Otworzyć menu Start

ALT+podkreślona litera

Wyświetlić odpowiednie menu

ALT+podkreślona litera

Wykonać polecenie menu (lub inne podkreślone polecenie)

F10

Uaktywnić pasek menu w aktywnym programie

STRZAŁKA W PRAWO

Otworzyć następne menu z prawej strony lub otworzyć podmenu

STRZAŁKA W LEWO

Otworzyć następne menu z lewej strony lub zamknąć podmenu

F5

Odświeżyć aktywne okno

ALT+STRZAŁKA W GÓRĘ

Wyświetlić folder znajdujący się o jeden poziom wyżej w Eksploratorze Windows

ESC

Anulować bieżące zadanie

CTRL+SHIFT+ESC

Otworzyć Menedżera zadań

SHIFT podczas wkładania dysku CD

Zapobiec automatycznemu odtwarzaniu dysku CD

Skróty klawiaturowe w oknach dialogowych:

CTRL+TAB

Przejść do następnej karty

CTRL+SHIFT+TAB

Przejść do poprzedniej karty

TAB

Przejść do następnej opcji

SHIFT+TAB

Przejść do poprzedniej opcji

ALT+podkreślona litera

Wykonać polecenie lub wybrać opcję skojarzoną z tą literą

ENTER

Zastępuje kliknięcie myszy w przypadku wielu wybranych poleceń.

SPACJA

Zaznaczyć lub wyczyścić pole wyboru, jeśli aktywna opcja jest polem wyboru

Klawisze strzałek

Zaznaczyć przycisk, jeśli aktywna opcja jest grupą przycisków opcji

F1

Wyświetlanie pomocy

F4

Wyświetlić elementy na aktywnej liście

BACKSPACE

Otworzyć folder znajdujący się o jeden poziom wyżej, jeśli w oknie dialogowym Zapisz jako lub Otwórz jest zaznaczony folder

Skróty klawiaturowe używane z klawiaturami firmy Microsoft:

Windows Klawisz logo

Otworzyć lub zamknąć menu Start

Windows Klawisz logo +PAUSE

Wyświetlić okno dialogowe Właściwości systemu

Windows Klawisz logo +D

Wyświetlić pulpit

Windows Klawisz logo +M

Zminimalizować wszystkie okna

Windows Klawisz logo +SHIFT+M

Przywrócić zminimalizowane okna na pulpit

Windows Klawisz logo +E

Otworzyć folder Komputer

Windows Klawisz logo +F

Wyszukać plik lub folder

CTRL+klawisz logo Windows +F

Wyszukać komputery (jeśli użytkownik pracuje w sieci)

Windows Klawisz logo +L

Zablokować komputer lub przełączyć użytkowników

Windows Klawisz logo +R

Otworzyć okno dialogowe Uruchamianie

Windows Klawisz logo +T

Przechodzić między programami na pasku zadań

Windows Klawisz logo +TAB

Przechodzić między kolejnymi programami na pasku zadań przy użyciu funkcji Flip 3-D systemu Windows

CTRL+klawisz logo Windows +TAB

Korzystając z klawiszy strzałek, przechodzić między kolejnymi programami na pasku zadań za pomocą funkcji Flip 3-D systemu Windows

Windows Klawisz logo +SPACJA

Wyświetlić wszystkie gadżety na pierwszym planie i wybrać pasek boczny systemu Windows

Windows Klawisz logo +G

Przechodzić między kolejnymi gadżetami na pasku bocznym

Windows Klawisz logo +U

Otworzyć Centrum ułatwień dostępu

Windows Klawisz logo +X

Otworzyć Centrum mobilności w systemie Windows

Windows Klawisz logo z dowolnym klawiszem numerycznym

Otworzyć skrót menu Szybkie uruchamianie, który znajduje się na pozycji odpowiadającej klawiszowi numerycznemu. Na przykład klawisz logo Windows +1, aby uruchomić pierwszy skrót w menu Szybkie uruchamianie.

Skróty klawiaturowe Eksploratora Windows:

CTRL+N

Otworzyć nowe okno

END

Wyświetlić dolną część aktywnego okna

HOME

Wyświetlić górną część aktywnego okna

F11

Zmaksymalizować lub zminimalizować aktywne okno

NUM LOCK+GWIAZDKA (*) na klawiaturze numerycznej

Wyświetlić wszystkie podfoldery w wybranym folderze

NUM LOCK+ZNAK PLUS (+) na klawiaturze numerycznej

Wyświetlić zawartość wybranego folderu

NUM LOCK+ZNAK MINUS (-) na klawiaturze numerycznej

Zwinąć wybrany folder

STRZAŁKA W LEWO

Zwinąć bieżące zaznaczenie (jeśli jest rozwinięte) lub wybrać folder nadrzędny

ALT+STRZAŁKA W LEWO

Wyświetlić poprzedni folder

STRZAŁKA W PRAWO

Wyświetlić bieżące zaznaczenie (jeśli jest zwinięte) lub wybrać pierwszy podfolder

ALT+STRZAŁKA W PRAWO

Wyświetlić następny folder

ALT+D

Wybrać pasek adresu

Skróty klawiaturowe paska bocznego systemu Windows:

Windows Klawisz logo +SPACJA

Wyświetlić wszystkie gadżety na pierwszym planie i wybrać pasek boczny

Windows Klawisz logo +G

Przechodzić między kolejnymi gadżetami na pasku bocznym

TAB

Przechodzić między kolejnymi formantami paska bocznego

Skróty klawiaturowe Galerii fotografii systemu Windows:

CTRL+F

Otworzyć okienko Napraw

CTRL+P

Wydrukować wybrany obraz

ENTER

Wyświetlić wybrany obraz w większej skali

CTRL+I

Otworzyć lub zamknąć okienko szczegółów

CTRL+KROPKA (.)

Obrócić obraz zgodnie z ruchem wskazówek zegara

CTRL+PRZECINEK (,)

Obrócić obraz zgodnie przeciwnie do ruchu wskazówek zegara

F2

Zmienić nazwę wybranego elementu

CTRL+E

Wyszukać element

ALT+STRZAŁKA W LEWO

Przejść wstecz

ALT+STRZAŁKA W PRAWO

Przejść do przodu

ZNAK PLUS (+)

Powiększyć lub zmienić rozmiar miniatury obrazu

ZNAK MINUS (-)

Pomniejszyć lub zmienić rozmiar miniatury obrazu

CTRL+B

Optymalnie dopasować

STRZAŁKA W LEWO

Wybrać poprzedni element

STRZAŁKA W DÓŁ

Wybrać następny element lub wiersz

STRZAŁKA W GÓRĘ

Poprzedni element (Sztaluga) lub wiersz (Miniatura)

PAGE UP

Poprzedni ekran

PAGE DOWN

Następny ekran

HOME

Wybrać pierwszy element

END

Wybrać ostatni element

DELETE

Przenieść wybrany element do Kosza

SHIFT+DELETE

Trwale usunąć wybrany element

STRZAŁKA W LEWO

Zwinąć węzeł

STRZAŁKA W PRAWO

Rozwinąć węzeł

Skróty klawiaturowe do pracy z filmami wideo:

J

Przejść do poprzedniej klatki

K

Wstrzymać odtwarzanie

L

Przejść do następnej klatki

I

Ustawić punkt początkowy przycięcia

O

Ustawić punkt końcowy przycięcia

M

Podzielić klip

HOME

Zatrzymać i przewinąć do tyłu aż do punktu początkowego przycięcia

ALT+STRZAŁKA W PRAWO

Przejść do następnej klatki

ALT+STRZAŁKA W LEWO

Przejść do poprzedniej klatki

CTRL+K

Zatrzymać odtwarzanie i przewinąć do tyłu

CTRL+P

Odtworzyć od bieżącego miejsca

HOME

Przejść do punktu początkowego przycięcia

END

Przejść do punktu końcowego przycięcia

PAGE UP

Przejść do najbliższego punktu podziału przed bieżącą lokalizacją

PAGE DOWN

Przejść do najbliższego punktu podziału za bieżącą lokalizacją

Skróty klawiaturowe Podglądu pomocy systemu Windows:

ALT+C

Wyświetlić spis treści

ALT+N

Wyświetlić menu Ustawienia połączenia

F10

Wyświetlić menu Opcje

ALT+STRZAŁKA W LEWO

Przejść wstecz do poprzedniego (przeglądanego już) tematu

ALT+STRZAŁKA W PRAWO

Przejść do przodu do następnego (przeglądanego już) tematu

ALT+A

Wyświetlić stronę pomocy technicznej

ALT+HOME

Wyświetlić stronę główną Pomocy i obsługi technicznej

HOME

Przejść do początku tematu

END

Przejść do końca tematu

CTRL+F

Wyszukać bieżący temat

CTRL+P

Wydrukować temat

F3

Przejść do pola wyszukiwania

Skróty klawiaturowe łatwego dostępu:

Prawy klawisz SHIFT przez osiem sekund

Włączyć lub wyłączyć funkcję Klawisze filtru

Klawisze lewy ALT+lewy SHIFT+PRINT SCREEN (lub PRTSCRN)

Włączyć lub wyłączyć funkcję Duży kontrast

Klawisze lewy ALT+lewy SHIFT+NUM LOCK

Włączyć lub wyłączyć funkcję Klawisze myszy

Klawisz SHIFT pięć razy

Włączyć lub wyłączyć funkcję Klawisze trwałe

Klawisz NUM LOCK przez pięć sekund

Włączyć lub wyłączyć funkcję Klawisze przełączające

Windows Klawisz logo +U

Otworzyć Centrum ułatwień dostępu

Ogólne skróty klawiaturowe:

F1

Wyświetlić Pomoc

CTRL+C

Skopiować zaznaczony element

CTRL+X

Wyciąć zaznaczony element

CTRL+V

Wkleić zaznaczony element

CTRL+Z

Cofnąć akcję

CTRL+Y

Wykonać ponownie akcję

DELETE

Usunąć zaznaczony element i przenieść go do Kosza

SHIFT+DELETE

Usunąć zaznaczony element bez przenoszenia go najpierw do Kosza

F2

Zmienić nazwę wybranego elementu

CTRL+STRZAŁKA W PRAWO

Przenieść kursor na początek następnego wyrazu

CTRL+STRZAŁKA W LEWO

Przenieść kursor na początek poprzedniego wyrazu

CTRL+STRZAŁKA W DÓŁ

Przenieść kursor na początek następnego akapitu

CTRL+STRZAŁKA W GÓRĘ

Przenieść kursor na początek poprzedniego akapitu

CTRL+SHIFT z klawiszem strzałki

Zaznaczyć blok tekstu

SHIFT z dowolnym klawiszem strzałki

Zaznaczyć kilka elementów w oknie lub na pulpicie albo zaznaczyć tekst w dokumencie

CTRL z dowolnym klawiszem strzałki + SPACJA

Zaznaczyć kilka pojedynczych elementów w oknie lub na pulpicie

CTRL+A

Zaznaczyć wszystkie elementy w dokumencie lub oknie

F3

Wyszukać plik lub folder

ALT+ENTER

Wyświetlić właściwości wybranego elementu

ALT+F4

Zamknąć aktywny element lub zakończyć pracę z aktywnym programem

ALT+SPACJA

Otworzyć menu skrótów aktywnego okna

CTRL+F4

Zamknąć aktywny dokument (w programach, w których może być jednocześnie otwartych wielu dokumentów)

ALT+TAB

Przełączyć między otwartymi elementami

CTRL+ALT+TAB

Korzystając z klawiszy strzałek, przełączyć się między otwartymi elementami

Windows Klawisz logo +TAB

Przechodzić między kolejnymi programami na pasku zadań przy użyciu funkcji Flip 3-D systemu Windows

CTRL+klawisz logo Windows +TAB

Korzystając z klawiszy strzałek, przechodzić między kolejnymi programami na pasku zadań za pomocą funkcji Flip 3-D systemu Windows

ALT+ESC

Przechodzić między elementami w kolejności, w jakiej zostały otwarte

F6

Przechodzić między kolejnymi elementami okna lub pulpitu

F4

Wyświetlić listę paska adresu w Eksploratorze Windows

SHIFT+F10

Wyświetlić menu skrótów wybranego elementu

CTRL+ESC

Otworzyć menu Start

ALT+podkreślona litera

Wyświetlić odpowiednie menu

ALT+podkreślona litera

Wykonać polecenie menu (lub inne podkreślone polecenie)

F10

Uaktywnić pasek menu w aktywnym programie

STRZAŁKA W PRAWO

Otworzyć następne menu z prawej strony lub otworzyć podmenu

STRZAŁKA W LEWO

Otworzyć następne menu z lewej strony lub zamknąć podmenu

F5

Odświeżyć aktywne okno

ALT+STRZAŁKA W GÓRĘ

Wyświetlić folder znajdujący się o jeden poziom wyżej w Eksploratorze Windows

ESC

Anulować bieżące zadanie

CTRL+SHIFT+ESC

Otworzyć Menedżera zadań

SHIFT podczas wkładania dysku CD

Zapobiec automatycznemu odtwarzaniu dysku CD

Skróty klawiaturowe w oknach dialogowych:

CTRL+TAB

Przejść do następnej karty

CTRL+SHIFT+TAB

Przejść do poprzedniej karty

TAB

Przejść do następnej opcji

SHIFT+TAB

Przejść do poprzedniej opcji

ALT+podkreślona litera

Wykonać polecenie lub wybrać opcję skojarzoną z tą literą

ENTER

Zastępuje kliknięcie myszy w przypadku wielu wybranych poleceń.

SPACJA

Zaznaczyć lub wyczyścić pole wyboru, jeśli aktywna opcja jest polem wyboru

Klawisze strzałek

Zaznaczyć przycisk, jeśli aktywna opcja jest grupą przycisków opcji

F1

Wyświetlanie pomocy

F4

Wyświetlić elementy na aktywnej liście

BACKSPACE

Otworzyć folder znajdujący się o jeden poziom wyżej, jeśli w oknie dialogowym Zapisz jako lub Otwórz jest zaznaczony folder

Skróty klawiaturowe używane z klawiaturami firmy Microsoft:

Windows Klawisz logo

Otworzyć lub zamknąć menu Start

Windows Klawisz logo +PAUSE

Wyświetlić okno dialogowe Właściwości systemu

Windows Klawisz logo +D

Wyświetlić pulpit

Windows Klawisz logo +M

Zminimalizować wszystkie okna

Windows Klawisz logo +SHIFT+M

Przywrócić zminimalizowane okna na pulpit

Windows Klawisz logo +E

Otworzyć folder Komputer

Windows Klawisz logo +F

Wyszukać plik lub folder

CTRL+klawisz logo Windows +F

Wyszukać komputery (jeśli użytkownik pracuje w sieci)

Windows Klawisz logo +L

Zablokować komputer lub przełączyć użytkowników

Windows Klawisz logo +R

Otworzyć okno dialogowe Uruchamianie

Windows Klawisz logo +T

Przechodzić między programami na pasku zadań

Windows Klawisz logo +TAB

Przechodzić między kolejnymi programami na pasku zadań przy użyciu funkcji Flip 3-D systemu Windows

CTRL+klawisz logo Windows +TAB

Korzystając z klawiszy strzałek, przechodzić między kolejnymi programami na pasku zadań za pomocą funkcji Flip 3-D systemu Windows

Windows Klawisz logo +SPACJA

Wyświetlić wszystkie gadżety na pierwszym planie i wybrać pasek boczny systemu Windows

Windows Klawisz logo +G

Przechodzić między kolejnymi gadżetami na pasku bocznym

Windows Klawisz logo +U

Otworzyć Centrum ułatwień dostępu

Windows Klawisz logo +X

Otworzyć Centrum mobilności w systemie Windows

Windows Klawisz logo z dowolnym klawiszem numerycznym

Otworzyć skrót menu Szybkie uruchamianie, który znajduje się na pozycji odpowiadającej klawiszowi numerycznemu. Na przykład klawisz logo Windows +1, aby uruchomić pierwszy skrót w menu Szybkie uruchamianie.

Skróty klawiaturowe Eksploratora Windows:

CTRL+N

Otworzyć nowe okno

END

Wyświetlić dolną część aktywnego okna

HOME

Wyświetlić górną część aktywnego okna

F11

Zmaksymalizować lub zminimalizować aktywne okno

NUM LOCK+GWIAZDKA (*) na klawiaturze numerycznej

Wyświetlić wszystkie podfoldery w wybranym folderze

NUM LOCK+ZNAK PLUS (+) na klawiaturze numerycznej

Wyświetlić zawartość wybranego folderu

NUM LOCK+ZNAK MINUS (-) na klawiaturze numerycznej

Zwinąć wybrany folder

STRZAŁKA W LEWO

Zwinąć bieżące zaznaczenie (jeśli jest rozwinięte) lub wybrać folder nadrzędny

ALT+STRZAŁKA W LEWO

Wyświetlić poprzedni folder

STRZAŁKA W PRAWO

Wyświetlić bieżące zaznaczenie (jeśli jest zwinięte) lub wybrać pierwszy podfolder

ALT+STRZAŁKA W PRAWO

Wyświetlić następny folder

ALT+D

Wybrać pasek adresu

Skróty klawiaturowe paska bocznego systemu Windows:

Windows Klawisz logo +SPACJA

Wyświetlić wszystkie gadżety na pierwszym planie i wybrać pasek boczny

Windows Klawisz logo +G

Przechodzić między kolejnymi gadżetami na pasku bocznym

TAB

Przechodzić między kolejnymi formantami paska bocznego

Skróty klawiaturowe Galerii fotografii systemu Windows:

CTRL+F

Otworzyć okienko Napraw

CTRL+P

Wydrukować wybrany obraz

ENTER

Wyświetlić wybrany obraz w większej skali

CTRL+I

Otworzyć lub zamknąć okienko szczegółów

CTRL+KROPKA (.)

Obrócić obraz zgodnie z ruchem wskazówek zegara

CTRL+PRZECINEK (,)

Obrócić obraz zgodnie przeciwnie do ruchu wskazówek zegara

F2

Zmienić nazwę wybranego elementu

CTRL+E

Wyszukać element

ALT+STRZAŁKA W LEWO

Przejść wstecz

ALT+STRZAŁKA W PRAWO

Przejść do przodu

ZNAK PLUS (+)

Powiększyć lub zmienić rozmiar miniatury obrazu

ZNAK MINUS (-)

Pomniejszyć lub zmienić rozmiar miniatury obrazu

CTRL+B

Optymalnie dopasować

STRZAŁKA W LEWO

Wybrać poprzedni element

STRZAŁKA W DÓŁ

Wybrać następny element lub wiersz

STRZAŁKA W GÓRĘ

Poprzedni element (Sztaluga) lub wiersz (Miniatura)

PAGE UP

Poprzedni ekran

PAGE DOWN

Następny ekran

HOME

Wybrać pierwszy element

END

Wybrać ostatni element

DELETE

Przenieść wybrany element do Kosza

SHIFT+DELETE

Trwale usunąć wybrany element

STRZAŁKA W LEWO

Zwinąć węzeł

STRZAŁKA W PRAWO

Rozwinąć węzeł

Skróty klawiaturowe do pracy z filmami wideo:

J

Przejść do poprzedniej klatki

K

Wstrzymać odtwarzanie

L

Przejść do następnej klatki

I

Ustawić punkt początkowy przycięcia

O

Ustawić punkt końcowy przycięcia

M

Podzielić klip

HOME

Zatrzymać i przewinąć do tyłu aż do punktu początkowego przycięcia

ALT+STRZAŁKA W PRAWO

Przejść do następnej klatki

ALT+STRZAŁKA W LEWO

Przejść do poprzedniej klatki

CTRL+K

Zatrzymać odtwarzanie i przewinąć do tyłu

CTRL+P

Odtworzyć od bieżącego miejsca

HOME

Przejść do punktu początkowego przycięcia

END

Przejść do punktu końcowego przycięcia

PAGE UP

Przejść do najbliższego punktu podziału przed bieżącą lokalizacją

PAGE DOWN

Przejść do najbliższego punktu podziału za bieżącą lokalizacją

Skróty klawiaturowe Podglądu pomocy systemu Windows:

ALT+C

Wyświetlić spis treści

ALT+N

Wyświetlić menu Ustawienia połączenia

F10

Wyświetlić menu Opcje

ALT+STRZAŁKA W LEWO

Przejść wstecz do poprzedniego (przeglądanego już) tematu

ALT+STRZAŁKA W PRAWO

Przejść do przodu do następnego (przeglądanego już) tematu

ALT+A

Wyświetlić stronę pomocy technicznej

ALT+HOME

Wyświetlić stronę główną Pomocy i obsługi technicznej

HOME

Przejść do początku tematu

END

Przejść do końca tematu

CTRL+F

Wyszukać bieżący temat

CTRL+P

Wydrukować temat

F3

Przejść do pola wyszukiwania

środa, 26 listopada 2008

[PHP] Jak sprawdzić z jakiej przeglądarki i z jakiego systemu korzysta gość naszej strony

Możemy bardzo łatwo sprawdzić z jakiej przeglądarki i jakiego systemu korzysta osoba, która odwiedza naszą stronę. Aby to sprawdzić odczytamy zawartość zmiennej globalnej $_SERVER['HTTP_USER_AGENT']w której znajdują się interesujące nas informacje.

Najpierw za pomocą komendy strtolower() zamienimy wszystkie litery na małe aby łatwiej nam się wyszukiwało informacji o przeglądarce i systemie. Następnie za pomocą strpos() sprawdzamy czy interesujące nas wyrażenie znajdują się w $_SERVER['HTTP_USER_AGENT']. Możemy to zrobić np. tak:

Najpierw za pomocą komendy strtolower() zamienimy wszystkie litery na małe aby łatwiej nam się wyszukiwało informacji o przeglądarce i systemie. Następnie za pomocą strpos() sprawdzamy czy interesujące nas wyrażenie znajdują się w $_SERVER['HTTP_USER_AGENT']. Możemy to zrobić np. tak:

wtorek, 25 listopada 2008

[BASH] Skróty klawiszowe w Bashu

Skróty klawiszowe to coś co bardzo przyspiesza naszą pracę w konsoli i nie tylko. W Linuxie skróty klawiszowe są dobrze przystosowane po to aby ułatwić nam pracę jednak wiele osób o nich zapomina. Postaram się przypomnieć te najważniejsze:

Skróty z Ctrl:

Ctrl + a - Przejdź na początek linii. Przydatne w przypadku wpisania długiej linii i potrzeby edycji początku komendy.

Ctrl + b - Przesunięcie o jeden znak w lewo. Działa jak lewy kursor.

Ctrl + c - Przerwanie wykonywania obecnej komendy.

Ctrl + d - Usunięcie znaku na kursorze. Działa jak Delete.

Ctrl + e - Przejście na koniec linii.

Ctrl + f - Przesunięcie o jeden znak w prawo. Działa jak prawy kursor.

Ctrl + k - Usunięcie wszystkiego od kursora do końca linii.

Ctrl + l - Czyszczenie ekranu.Działa jak Clear.

Ctrl + r - Przeszukiwania historii wstecz po wpisanych znakach.

Ctrl + R - Przeszukiwania historii wstecz po wielu zdarzeniach.

Ctrl + u - Usunięcie wszystkiego od kursora do początku linii.

Ctrl + xx - Poruszanie się pomiędzy końcem linii a daną pozycją kursora.

Ctrl + z - Zawieś / zatrzymaj wykonywaną komendę.

Skróty z Alt:

Alt + < - Przesuń się do pierwszej linii w historii.

Alt + > - Przesuń się do ostatniej linii w historii.

Alt + ? - Wyświetl listę komend, listę plików. Działa jak 2xTab.

Alt + * - Wstawia do komendy wszystkie możliwe dopasowania.

Alt + / - Próbuje uzupełnić nazwę pliku lub komendy.

Alt + . - Wstawia ostatni argument poprzedniej komendy.

Alt + b - Cofnij się o jedno wyrażenie.

Alt + c - Zamień mała literę na dużą przy wybranym wyrazie.

Alt + d - Usuń cały wyraz.

Alt + f - Przejdź do przodu o jedno wyrażenie.

Alt + l - Zamień dużą literę na małą przy wybranym wyrazie.

Alt + n - Przeszukaj historię do przodu.

Alt + p - Przeszukaj historię do tyłu.

Alt + r - Odwołaj komendę.

Alt + t - Zamień kolejność wyrazów.

Alt + u - Zamień małe litery na duże.

Alt + back-space - Usuwaj do tyłu całymi wyrazami.

Skróty z Tabulatorem (2T oznacza wciśnięcie Tab 2 razy):

2T - Wszystkie dostępne komendy.

(wyrażenie)2T - Wszystkie dostępne komendy rozpoczynające się od (wyrażenie)

/2T - Wyświetlenie struktury systemu łącznie z plikami ukrytymi.

*2T - Wyświetlenie plików wybranego katalogu bez plików ukrytych.

~2T - Wyświetlenie wszystkich użytkowników z "/etc/passwd"

$2T - Wyświetlenie wszystkich zmiennych systemowych.

@2T - Wpisy z "/etc/hosts"

=2T - Zawartość katalogu. Działa jak ls lub dir.

Skróty z Ctrl:

Ctrl + a - Przejdź na początek linii. Przydatne w przypadku wpisania długiej linii i potrzeby edycji początku komendy.

Ctrl + b - Przesunięcie o jeden znak w lewo. Działa jak lewy kursor.

Ctrl + c - Przerwanie wykonywania obecnej komendy.

Ctrl + d - Usunięcie znaku na kursorze. Działa jak Delete.

Ctrl + e - Przejście na koniec linii.

Ctrl + f - Przesunięcie o jeden znak w prawo. Działa jak prawy kursor.

Ctrl + k - Usunięcie wszystkiego od kursora do końca linii.

Ctrl + l - Czyszczenie ekranu.Działa jak Clear.

Ctrl + r - Przeszukiwania historii wstecz po wpisanych znakach.

Ctrl + R - Przeszukiwania historii wstecz po wielu zdarzeniach.

Ctrl + u - Usunięcie wszystkiego od kursora do początku linii.

Ctrl + xx - Poruszanie się pomiędzy końcem linii a daną pozycją kursora.

Ctrl + z - Zawieś / zatrzymaj wykonywaną komendę.

Skróty z Alt:

Alt + < - Przesuń się do pierwszej linii w historii.

Alt + > - Przesuń się do ostatniej linii w historii.

Alt + ? - Wyświetl listę komend, listę plików. Działa jak 2xTab.

Alt + * - Wstawia do komendy wszystkie możliwe dopasowania.

Alt + / - Próbuje uzupełnić nazwę pliku lub komendy.

Alt + . - Wstawia ostatni argument poprzedniej komendy.

Alt + b - Cofnij się o jedno wyrażenie.

Alt + c - Zamień mała literę na dużą przy wybranym wyrazie.

Alt + d - Usuń cały wyraz.

Alt + f - Przejdź do przodu o jedno wyrażenie.

Alt + l - Zamień dużą literę na małą przy wybranym wyrazie.

Alt + n - Przeszukaj historię do przodu.

Alt + p - Przeszukaj historię do tyłu.

Alt + r - Odwołaj komendę.

Alt + t - Zamień kolejność wyrazów.

Alt + u - Zamień małe litery na duże.

Alt + back-space - Usuwaj do tyłu całymi wyrazami.

Skróty z Tabulatorem (2T oznacza wciśnięcie Tab 2 razy):

2T - Wszystkie dostępne komendy.

(wyrażenie)2T - Wszystkie dostępne komendy rozpoczynające się od (wyrażenie)

/2T - Wyświetlenie struktury systemu łącznie z plikami ukrytymi.

*2T - Wyświetlenie plików wybranego katalogu bez plików ukrytych.

~2T - Wyświetlenie wszystkich użytkowników z "/etc/passwd"

$2T - Wyświetlenie wszystkich zmiennych systemowych.

@2T - Wpisy z "/etc/hosts"

=2T - Zawartość katalogu. Działa jak ls lub dir.

środa, 19 listopada 2008

[PHP] Jak zablokować powtórne przetwarzanie formularzy przy odświeżaniu strony?

Bardzo częstym problemem na który natrafiają początkujący programiści PHP jest problem ponownego wysłania danych po odświeżaniu strony do której zostały przesłane dane z formularza HTML. Jeżeli nasz skrypt dodaje dane z formularza do bazy danych to po odświeżeniu strony zwyczajnie je doda jeszcze raz. Możemy ten problem bardzo łatwo rozwiązać za pomocą sesji oraz bardzo prostej funkcji PHP:

W powyższej funkcji generujemy 32-znakowy unikalny hash przemnażając czas razy losową liczbę uzyskując w ten sposób unikalny identyfikator, który przypiszemy do naszego wysłanego formularza.

Następnie w formularzu dodajemy następującą ukrytą linię:

Wywołuje ona naszą funkcję wysyłając w zmiennej hash nasz unikalny klucz.

A tak wygląda plik, który odbiera dane z formularza:

Jeżeli zmienna sesyjna adduser nie istnieje lub jest różna od przesłanej zmiennej hash z formularza to skrypt tworzy taką zmienną sesyjną i wykonuje wszystkie czynności jakie powinien zrobić po prawidłowym wysłaniu formularza. Jeżeli natomiast taka zmienna istnieje i jest równa zmienna hash z formularza tzn. że ten formularz był już wysłany.

W powyższej funkcji generujemy 32-znakowy unikalny hash przemnażając czas razy losową liczbę uzyskując w ten sposób unikalny identyfikator, który przypiszemy do naszego wysłanego formularza.

Następnie w formularzu dodajemy następującą ukrytą linię:

Wywołuje ona naszą funkcję wysyłając w zmiennej hash nasz unikalny klucz.

A tak wygląda plik, który odbiera dane z formularza:

Jeżeli zmienna sesyjna adduser nie istnieje lub jest różna od przesłanej zmiennej hash z formularza to skrypt tworzy taką zmienną sesyjną i wykonuje wszystkie czynności jakie powinien zrobić po prawidłowym wysłaniu formularza. Jeżeli natomiast taka zmienna istnieje i jest równa zmienna hash z formularza tzn. że ten formularz był już wysłany.

wtorek, 18 listopada 2008

Jak skopiować cały system pomiędzy dwoma komputerami?

Czasami zdarza się, że musimy zrobić klona naszego systemu na drugim komputerze. Możemy to zrobić w bardzo prosty sposób bez zapisywania danych na CD lub na innych urządzeniach przenośnych, po prostu przez sieć.

Oto co musisz zrobić po kolei:

1) Uruchamiasz na komputerze źródłowym oraz na komputerze docelowym jakąś dystrybucję LiveCD Linux, np. Ubuntu.

2) Na komputerze źródłowym montujesz partycje, która zawiera system, który chcesz skopiować, a następnie pakujesz i wysyłasz go następującymi poleceniami:

3) Na komputerze docelowym montujesz partycje na którą chcesz skopiować pliki i zaczynasz ją kopiować i rozpakowywać:

nc (netcat) - komenda która jest używana do połączeń TCP pomiędzy dwoma hostami.

pv (progress viewer) - komenda która jest używana do wyświetlania progresu transferu.

tar - jest używany do archiwizacji plików.

Oto co musisz zrobić po kolei:

1) Uruchamiasz na komputerze źródłowym oraz na komputerze docelowym jakąś dystrybucję LiveCD Linux, np. Ubuntu.

2) Na komputerze źródłowym montujesz partycje, która zawiera system, który chcesz skopiować, a następnie pakujesz i wysyłasz go następującymi poleceniami:

cd /mnt/sda1

tar -czpsf - . | pv -b | nc -l 3333

tar -czpsf - . | pv -b | nc -l 3333

3) Na komputerze docelowym montujesz partycje na którą chcesz skopiować pliki i zaczynasz ją kopiować i rozpakowywać:

cd /mnt/sda1

nc 192.168.10.101 3333 | pv -b | tar -xzpsf -

nc 192.168.10.101 3333 | pv -b | tar -xzpsf -

nc (netcat) - komenda która jest używana do połączeń TCP pomiędzy dwoma hostami.

pv (progress viewer) - komenda która jest używana do wyświetlania progresu transferu.

tar - jest używany do archiwizacji plików.

niedziela, 9 listopada 2008

Jak ściągnąć całą stronę www za pomocą wget

Dzisiaj trochę o małym wielkim programie do ściągania plików o nazwie wget, a właściwie o jego umiejętności ściągania całych stron internetowych bez mrugnięcia okiem.

Aby ściągnąć daną stronę www musimy wydać następującą komendę:

Dobrze, a teraz przeanalizujmy poszczególne wpisy:

--recursive - ściągaj całą stronę z podstronami.

--no-clobber - nie nadpisuj plików, które już istnieją (przydatne jeszcze wcześniej nie ściągnęliśmy całej strona a teraz chcemy kontynuować ściąganie).

--page-requisites - ściągaj wszystkie pliki związane ze stroną, czyli css, js, etc.

--html-extension - zapisuj pliki używając rozszerzenia html.

--convert-links - skonwertuj linki tak aby działały lokalnie, czyli off-line.

--restrict-file-names=windows - zmodyfikuj nazwy linków tak by działały również na windowsie.

--domains kursyonline.pl - ściągaj strony tylko z domeny kursyonline.pl. Nie podążaj za linkami zewnętrznymi.

--no-parent - nie podążaj za linkami z poza katalogu /kursy/php/.

Aby ściągnąć daną stronę www musimy wydać następującą komendę:

$ wget --recursive --no-clobber --page-requisites --html-extension --convert-links --restrict-file-names=windows --domains kursyonline.pl --no-parent www.kursyonline.pl/kursy/php

Dobrze, a teraz przeanalizujmy poszczególne wpisy:

--recursive - ściągaj całą stronę z podstronami.

--no-clobber - nie nadpisuj plików, które już istnieją (przydatne jeszcze wcześniej nie ściągnęliśmy całej strona a teraz chcemy kontynuować ściąganie).

--page-requisites - ściągaj wszystkie pliki związane ze stroną, czyli css, js, etc.

--html-extension - zapisuj pliki używając rozszerzenia html.

--convert-links - skonwertuj linki tak aby działały lokalnie, czyli off-line.

--restrict-file-names=windows - zmodyfikuj nazwy linków tak by działały również na windowsie.

--domains kursyonline.pl - ściągaj strony tylko z domeny kursyonline.pl. Nie podążaj za linkami zewnętrznymi.

--no-parent - nie podążaj za linkami z poza katalogu /kursy/php/.

czwartek, 6 listopada 2008

Video tutorial IPTABLES - linux firewall

Bardzo interesujący tutorial o budowie firewalla za pomocą IPTABLES. Zapraszam do oglądania!

Część 1

Część 2

Część 3

A poniżej gotowy firewall:

Część 1

Część 2

Część 3

A poniżej gotowy firewall:

1. #!/bin/sh

2.

3. IPT=/sbin/iptables

4.

5. $IPT -F

6.

7. #policies

8.

9. $IPT -P OUTPUT ACCEPT

10. $IPT -P INPUT DROP

11. $IPT -P FORWARD DROP

12. $IPT -t nat -P OUTPUT ACCEPT

13. $IPT -t nat -P PREROUTING ACCEPT

14. $IPT -t nat -P POSTROUTING ACCEPT

15.

16.

17.

18. $IPT -N SERVICES

19.

20. #drop spoofed packets

21.

22. $IPT -A INPUT --in-interface ! lo --source 127.0.0.0/8 -j DROP

23.

24. #limit ping requests

25.

26. $IPT -A INPUT -p icmp -m icmp -m limit --limit 1/second -j ACCEPT

27.

28. #drop bogus packets

29.

30. iptables -A INPUT -m state --state INVALID -j DROP

31. iptables -A FORWARD -m state --state INVALID -j DROP

32. iptables -A OUTPUT -m state --state INVALID -j DROP

33. $IPT -t filter -A INPUT -p tcp --tcp-flags FIN,ACK FIN -j DROP

34. $IPT -t filter -A INPUT -p tcp --tcp-flags ACK,PSH PSH -j DROP

35. $IPT -t filter -A INPUT -p tcp --tcp-flags ACK,URG URG -j DROP

36. $IPT -t filter -A INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

37. $IPT -t filter -A INPUT -p tcp --tcp-flags SYN,RST SYN,RST -j DROP

38. $IPT -t filter -A INPUT -p tcp --tcp-flags FIN,RST FIN,RST -j DROP

39. $IPT -t filter -A INPUT -p tcp --tcp-flags ALL FIN,PSH,URG -j DROP

40.

41. #allowed inputs

42.

43. $IPT -A INPUT --in-interface lo -j ACCEPT

44. $IPT -A INPUT -j SERVICES

45.

46. #allow responses

47.

48. $IPT -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

49.

50.

51. #allow services

52.

53. $IPT -A SERVICES -p tcp --dport 22 -j ACCEPT

54. $IPT -A SERVICES -p tcp --dport 8080 -j ACCEPT

55.

56. $IPT -A SERVICES -m iprange --src-range 192.168.1.1-192.168.1.254 -p tcp --dport 631 -j ACCEPT

57.

58. $IPT -A SERVICES -m iprange --src-range 192.168.1.1-192.168.1.254 -p udp --dport 631 -j ACCEPT

59.

60.

61. $IPT -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

62.

63. $IPT -A FORWARD -p tcp --dport 8080 -j ACCEPT

2.

3. IPT=/sbin/iptables

4.

5. $IPT -F

6.

7. #policies

8.

9. $IPT -P OUTPUT ACCEPT

10. $IPT -P INPUT DROP

11. $IPT -P FORWARD DROP

12. $IPT -t nat -P OUTPUT ACCEPT

13. $IPT -t nat -P PREROUTING ACCEPT

14. $IPT -t nat -P POSTROUTING ACCEPT

15.

16.

17.

18. $IPT -N SERVICES

19.

20. #drop spoofed packets

21.

22. $IPT -A INPUT --in-interface ! lo --source 127.0.0.0/8 -j DROP

23.

24. #limit ping requests

25.

26. $IPT -A INPUT -p icmp -m icmp -m limit --limit 1/second -j ACCEPT

27.

28. #drop bogus packets

29.

30. iptables -A INPUT -m state --state INVALID -j DROP

31. iptables -A FORWARD -m state --state INVALID -j DROP

32. iptables -A OUTPUT -m state --state INVALID -j DROP

33. $IPT -t filter -A INPUT -p tcp --tcp-flags FIN,ACK FIN -j DROP

34. $IPT -t filter -A INPUT -p tcp --tcp-flags ACK,PSH PSH -j DROP

35. $IPT -t filter -A INPUT -p tcp --tcp-flags ACK,URG URG -j DROP

36. $IPT -t filter -A INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

37. $IPT -t filter -A INPUT -p tcp --tcp-flags SYN,RST SYN,RST -j DROP

38. $IPT -t filter -A INPUT -p tcp --tcp-flags FIN,RST FIN,RST -j DROP

39. $IPT -t filter -A INPUT -p tcp --tcp-flags ALL FIN,PSH,URG -j DROP

40.

41. #allowed inputs

42.

43. $IPT -A INPUT --in-interface lo -j ACCEPT

44. $IPT -A INPUT -j SERVICES

45.

46. #allow responses

47.

48. $IPT -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

49.

50.

51. #allow services

52.

53. $IPT -A SERVICES -p tcp --dport 22 -j ACCEPT

54. $IPT -A SERVICES -p tcp --dport 8080 -j ACCEPT

55.

56. $IPT -A SERVICES -m iprange --src-range 192.168.1.1-192.168.1.254 -p tcp --dport 631 -j ACCEPT

57.

58. $IPT -A SERVICES -m iprange --src-range 192.168.1.1-192.168.1.254 -p udp --dport 631 -j ACCEPT

59.

60.

61. $IPT -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

62.

63. $IPT -A FORWARD -p tcp --dport 8080 -j ACCEPT

środa, 5 listopada 2008

Jak odmontować pendrive'a po informacji: umount: /media/usbdisk: device is busy...

Jeżeli chcesz odmontować dysk USB i otrzymasz informację w stylu:

spróbuj uzyć komendy lsof dzięki której możesz sprawdzić który program używa twojego pendrive'a:

Aby zobaczyć, który plik jest w użyciu wystarczy wpisać:

Teraz wystarczy tylko poczekać aż dany proces skończy działać lub wyłączyć go ręcznie podając PID:

# umount /media/usbdisk/

umount: /media/usbdisk: device is busy

umount: /media/usbdisk: device is busy

spróbuj uzyć komendy lsof dzięki której możesz sprawdzić który program używa twojego pendrive'a:

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

xmms 2567 wojtek cwd DIR 8,17 4096 1 /media/usbdisk/

xmms 2567 wojtek cwd DIR 8,17 4096 1 /media/usbdisk/

Aby zobaczyć, który plik jest w użyciu wystarczy wpisać:

# lsof /dev/sdb1

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

xmms 2567 wojtek cwd DIR 8,17 4096 1 /media/usbdisk

xmms 2567 wojtek 8r REG 8,17 2713101 377 /media/usbdisk/music.mp3

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

xmms 2567 wojtek cwd DIR 8,17 4096 1 /media/usbdisk

xmms 2567 wojtek 8r REG 8,17 2713101 377 /media/usbdisk/music.mp3

Teraz wystarczy tylko poczekać aż dany proces skończy działać lub wyłączyć go ręcznie podając PID:

# kill 2567

środa, 22 października 2008

Resetowanie zapomnianego hasła w MySQL

Czasami zdarza się nam zapomnieć hasła roota w mysql. Mi to się zdarzyło przynajmniej kilka razy na serwerach na których rzadko pracowałem. Na szczęście możliwe jest zresetowania hasła do mysql z poziomu systemowego użytkownika root.

Najpierw zatrzymujemy mysql:

/etc/init.d/mysql stop

Następnie:

mysqld –skip-grant-tables –u root

mysql -u root

mysql> use mysql;

mysql> UPDATE user SET Password = PASSWORD(’newpass’) WHERE User = ‘root’;

mysql> FLUSH PRIVILEGES;

I gotowe. Teraz nasze hasło do mysql to ’newpass’.

Najpierw zatrzymujemy mysql:

/etc/init.d/mysql stop

Następnie:

mysqld –skip-grant-tables –u root

mysql -u root

mysql> use mysql;

mysql> UPDATE user SET Password = PASSWORD(’newpass’) WHERE User = ‘root’;

mysql> FLUSH PRIVILEGES;

I gotowe. Teraz nasze hasło do mysql to ’newpass’.

piątek, 10 października 2008

Wprowadzenie do wyrażeń regularnych w PHP - metaznaki

Jeżeli często używamy linuxa to na pewno wyrażenia regularne nie są nam obce. Również wiele języków webowych ma dobrze rozwiniętą obsługę tych wyrażeń. Dzisiaj przyjrzymy się wykorzystywaniu wyrażeń regularnych (ang. regular expressions, w skrócie regex lub regexp) w PHP.

Wyrażenia regularne są potężną techniką opisywania wzorców tekstu występujących w plikach tekstowych - wiele programów wykorzystuje tą funkcjonalność. Programy do wyszukiwania takie jak 'grep' opierają się właśnie na tych wyrażeniach. Zasadniczo wyrażenia regularne ukształtowały się w świecie linuxa. Powstało wiele języków skryptowych, takich jak perl, ruby, PHP, JS, etc., które bazują na wyrażeniach regularnych. Wyrażenia regularne są również intensywnie wykorzystywane w module mod_rewrite w Apache'u, który opisałem we wcześniejszych postach. Coraz mniej jest języków, które nie posiadają choćby kilku funkcji wykorzystujących wyrażenia regularne, tak więc bardzo istotną sprawą jest opanowanie tego wielofunkcyjnego narzędzia.

Nie przestrasz się zewnętrznym wyglądem ułożonych wyrażeń regularnych; mnóstwo znaków specjalnych sprawia wrażenia trudnego do opanowania, ale jak już poznasz podstaw to uświadomisz sobie, że łatwiej już chyba nie może być. Przykładowo, za pomocą wzorca [a-zA-Z0-9._-]+@[a-zA-Z0-9-]+\.[a-zA-Z]{2,4} można sprawdzić poprawność wpisanego w formularz adresu e-mail. Poznając podstawy wyrażeń regularnych powyższy zapis stanie się dla Ciebie jasny jak słońce.

Metaznaki:

Wyrażenia regularne mogą składać się ze zwykłych znaków lub z metaznaków. Zwykłe znaki to np. zapis "RegEx is easy", natomiast metaznaki oprócz tego, że wyglądają jak zwykłe znaki, mają dodatkowo pewne zastosowanie merytoryczne. W wyrażeniach regularnych używając zwykłego znaku np. "P", znajdujemy w tekście "P". Jeżeli użyjemy metaznaku, możemy dopasować o wiele więcej szukanych fragmentów.

Wyróżniamy następujące metaznaki:

. + ? * ^ $ [ ( ) \ | {

Słownie te znaki to: kropka, plus, znak zapytania, asterisk, karetka, dolar, nawias kwadratowy otwierający, nawiasy zwykłe, backslash, kreska pionowa (alternatywa), klamra otwierająca.

Najłatwiej jest zrozumieć działanie metaznaków na przykładzie. Załóżmy, że chcemy w pliku tekstowym odnaleźć wszelkie wpisy o treści *.php to nasze wyrażenie regularne będzie miało postać \*\.php a nie *.php, ponieważ * i . to metaznaki i aby były traktowane jako normalny znak musimy użyć backslasha. Z angielskiego nazywa się to escape character, jednak trzeba pamiętać aby używać go tylko przed mataznakami, czyli przed '(', ')', '[', ']', '{', '}', '\', '*', '|', '^', '$', '?' przed zwykłymi znakami powoduje coś zupełnie innego, a mianowicie predefiniowane klasy znakowe. Ale o tym w kolejnym poście.

Wyrażenia regularne są potężną techniką opisywania wzorców tekstu występujących w plikach tekstowych - wiele programów wykorzystuje tą funkcjonalność. Programy do wyszukiwania takie jak 'grep' opierają się właśnie na tych wyrażeniach. Zasadniczo wyrażenia regularne ukształtowały się w świecie linuxa. Powstało wiele języków skryptowych, takich jak perl, ruby, PHP, JS, etc., które bazują na wyrażeniach regularnych. Wyrażenia regularne są również intensywnie wykorzystywane w module mod_rewrite w Apache'u, który opisałem we wcześniejszych postach. Coraz mniej jest języków, które nie posiadają choćby kilku funkcji wykorzystujących wyrażenia regularne, tak więc bardzo istotną sprawą jest opanowanie tego wielofunkcyjnego narzędzia.

Nie przestrasz się zewnętrznym wyglądem ułożonych wyrażeń regularnych; mnóstwo znaków specjalnych sprawia wrażenia trudnego do opanowania, ale jak już poznasz podstaw to uświadomisz sobie, że łatwiej już chyba nie może być. Przykładowo, za pomocą wzorca [a-zA-Z0-9._-]+@[a-zA-Z0-9-]+\.[a-zA-Z]{2,4} można sprawdzić poprawność wpisanego w formularz adresu e-mail. Poznając podstawy wyrażeń regularnych powyższy zapis stanie się dla Ciebie jasny jak słońce.

Metaznaki:

Wyrażenia regularne mogą składać się ze zwykłych znaków lub z metaznaków. Zwykłe znaki to np. zapis "RegEx is easy", natomiast metaznaki oprócz tego, że wyglądają jak zwykłe znaki, mają dodatkowo pewne zastosowanie merytoryczne. W wyrażeniach regularnych używając zwykłego znaku np. "P", znajdujemy w tekście "P". Jeżeli użyjemy metaznaku, możemy dopasować o wiele więcej szukanych fragmentów.

Wyróżniamy następujące metaznaki:

. + ? * ^ $ [ ( ) \ | {

Słownie te znaki to: kropka, plus, znak zapytania, asterisk, karetka, dolar, nawias kwadratowy otwierający, nawiasy zwykłe, backslash, kreska pionowa (alternatywa), klamra otwierająca.

. - kropka pasuje do dowolnego znaku, a więc wyrażenie r.d pasuje do wyrażeń rod, rad, rid, r$d, r6d, itd.

+ - plus to jedno lub więcej wystąpień wyrażenia poprzedzającego, np. Do+M pasuje do DoM, DooM, DoooM, DooooM, itd.

? - znak zapytania oznacza zero lub jedno wystąpienie poprzedzajacego wyrażenia, a więc np. Do?M pasuje do DM lub DoM.

* - asteriks to zero lub więcej wystąpień wyrażenia poprzedzającego, np. Do*M pasuje do DM, DoM, DooM, DoooM, DooooM, itd.

^ - karetka użyta na początku wyrażenia (przed nawiasami) odpowiada za początek linii, natomiast użyta po nawiasie kwadratowym oznacza zaprzeczenie, np. [^0-9] oznacza wszystkie znaki z wyjątkiem liczb od 0 do 9.

$ - dolar oznacza koniec danego napisu lub po prostu koniec linii

[ ] - nawiasy kwadratowe służą do dopasowywania liter z podanego zbioru, np. [dgj] pasuje do jednej z liter, d, g lub j. [a-z] oznacza wszystkie małe litery od a do z, jednak taki zakres nie obejmuje polskich znaków. Aby określić wszystkie znaki polskiego alfabetu musimy użyć wyrażenia [a-zA-ZąćęłńóśźżĄĆĘŁŃÓŚŹŻ]

( ) - tzw. atom - umożliwia zastosowanie alternatywy | (or) oraz na dopasowywanie powtarzających się fragmentów ciągów znaków. Przykładowo, do wyrażenia /^(abc)+$/ pasują ciągi "abc", "abcabc", "abcabcabc" itd.

\ - backslash pozwala nam na używanie specjalnych znaków we wzorcu, tak aby były również wyszukiwane a nie traktowane jako metaznak. Tzn. aby znaleźć plik.txt musimy użyć zapisu plik\.txt. Wyrażenie plik.txt potraktowałoby nam kropkę jako metaznak i znalazłoby również wyrażenia takie jak plikitxt, plik1txt, etc.

| - pionowa kreska (ang. pipeline)oznacza alternatywę. Inaczej mówiąc jest to operator logiczny 'OR'. Jeżeli np. napiszemy a|b|c oznacza to, że w danym wyrażeniu może wystąpić a lub b lub c.

+ - plus to jedno lub więcej wystąpień wyrażenia poprzedzającego, np. Do+M pasuje do DoM, DooM, DoooM, DooooM, itd.

? - znak zapytania oznacza zero lub jedno wystąpienie poprzedzajacego wyrażenia, a więc np. Do?M pasuje do DM lub DoM.

* - asteriks to zero lub więcej wystąpień wyrażenia poprzedzającego, np. Do*M pasuje do DM, DoM, DooM, DoooM, DooooM, itd.

^ - karetka użyta na początku wyrażenia (przed nawiasami) odpowiada za początek linii, natomiast użyta po nawiasie kwadratowym oznacza zaprzeczenie, np. [^0-9] oznacza wszystkie znaki z wyjątkiem liczb od 0 do 9.

$ - dolar oznacza koniec danego napisu lub po prostu koniec linii

[ ] - nawiasy kwadratowe służą do dopasowywania liter z podanego zbioru, np. [dgj] pasuje do jednej z liter, d, g lub j. [a-z] oznacza wszystkie małe litery od a do z, jednak taki zakres nie obejmuje polskich znaków. Aby określić wszystkie znaki polskiego alfabetu musimy użyć wyrażenia [a-zA-ZąćęłńóśźżĄĆĘŁŃÓŚŹŻ]

( ) - tzw. atom - umożliwia zastosowanie alternatywy | (or) oraz na dopasowywanie powtarzających się fragmentów ciągów znaków. Przykładowo, do wyrażenia /^(abc)+$/ pasują ciągi "abc", "abcabc", "abcabcabc" itd.

\ - backslash pozwala nam na używanie specjalnych znaków we wzorcu, tak aby były również wyszukiwane a nie traktowane jako metaznak. Tzn. aby znaleźć plik.txt musimy użyć zapisu plik\.txt. Wyrażenie plik.txt potraktowałoby nam kropkę jako metaznak i znalazłoby również wyrażenia takie jak plikitxt, plik1txt, etc.

| - pionowa kreska (ang. pipeline)oznacza alternatywę. Inaczej mówiąc jest to operator logiczny 'OR'. Jeżeli np. napiszemy a|b|c oznacza to, że w danym wyrażeniu może wystąpić a lub b lub c.